【ランサムウェアとは】特徴・感染経路・対策方法を一挙紹介

サイバー攻撃による被害は、重大な機密情報が漏洩するリスクを伴います。多くの資産を失う可能性があるだけではなく、社会的信頼も大きく揺らいでしまいます。

デジタル化する社会において、サイバー犯罪からの被害を防止するための取り組みは急務といえるでしょう。

数あるサイバー犯罪の中でも、とくに脅威となるマルウェアの一つが「ランサムウェア」です。今回は、ランサムウェアの特徴や種類、感染経路、対処法などをご紹介します。

ランサムウェアとは|基礎知識を解説

ランサムウェアとは、マルウェア(パソコンやユーザーに被害を与えることを目的とした、悪意のあるソフトウェア)の一種です。

ランサム(Ransom:身代金)とソフトウェア(Software)を組み合わせた造語であり、名前の通り「ユーザーへの身代金の要求」を目的としています。

ランサムウェアに感染してしまうと、パソコンがロックされて使用不能となります。データも暗号化されてしまうため、強制的に業務を停止しなければなりません。

そして「コンピュータの復元」や「情報の暴露」をする代わりに、身代金を要求されます。このように脅迫されてしまうことから、侵入を防ぐことがとても重要です。

国内におけるランサムウェアの被害は、2015年頃から始まりました。当時のターゲットは個人ユーザーが主であり、不特定多数に対して送信する「ばらまき型」の手法がオーソドックスでした。

しかし2019年頃からトレンドの手法が「ばらまき型」から「標的型」に変わり、個人から企業や法人へとメインターゲットが変わっていきます。

2023年現在の主流も標的型ランサムウェア(別名:侵入型ランサムウェア」です。過去には、公立病院をはじめとする複数企業がランサムウェアの被害を受けています。

ランサムウェアの種類

ランサムウェアの種類は、「ロックスクリーン型(ブロッカー)」と「暗号型(クリプター)」の2種類に大別されます。

ロックスクリーン型 |

暗号型 |

|

|

ランサムウェアの特徴

ランサムウェアはさまざまな経路から感染する可能性があるため、被害防止のためにはネットワーク環境全体のセキュリティを強化する必要があります。

以下に、ランサムウェアの主な感染経路を羅列します。

- Webサイト上のブラウザ

- メールの添付ファイルやリンク

- 悪意あるアプリケーションの実行

- リムーバブルメディアの接続

- ネットワークへの接続

- VPN機器を用いた接続 など

記載の通り、ランサムウェアはサイトのブラウジング(閲覧)からでも感染する可能性があります。そのため、無料で使えるツールをダウンロードする場合や、暗号化されていないサイトへアクセスする場合は特に注意が必要です。

ここでは、ランサムウェアの特徴について解説します。ランサムウェアのおもな特徴は、以下の4つです。

- 感染したパソコンが操作不能になる

- 身代金を要求される

- 重大な情報が流出するリスクがある

- 金銭を支払ってもデータが戻るとは限らない

1つずつ詳しく見ていきましょう。

感染したパソコンが操作不能になる

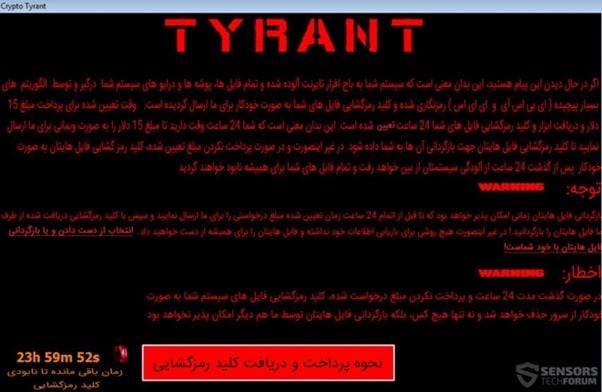

ランサムウェアに感染すると、感染したパソコンの画面がロックされて操作不能になります。ただし、ランサムウェアの種類によって細かな表示は異なる点に注意しましょう。

一例としてランサムウェア「Tyrant」のパターンを挙げると、感染時には画面上のアイコンやタスクバーが消えて脅迫画面のみが表示されます。

画像:SensorsTechForum「暴君ランサムウェアを削除する – ファイルを復元する」

黒い背景に赤い文字で脅迫文が記載され、ユーザーの不安や焦燥感を駆り立てます。脅迫文が表示される裏では、着々とデータの暗号化が進められているのです。

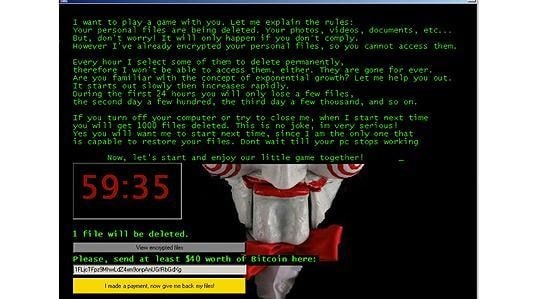

ランサムウェアの一種「JIGSAW」に代表されるように、ファイルやデータが一瞬で暗号化される過程を視認できるケースもあります。

画像:サイバーセキュリティ情報局「ファイルを次々と消去するランサムウェア「ジグソウ」(Jigsaw)」

身代金を要求される

感染時に表示された脅迫文には、データと引き換えに身代金を渡すよう記載されています。画面では、身代金を受け取るまでの制限時間がカウントダウンされることが一般的です。

身代金を払う猶予は、マルウェアの種類によって異なります。24時間の猶予が与えられている場合もあれば、60分しか猶予がないこともあります。

ランサムウェアの多くは、感染した際の身代金要求時に、ホラーやハッキングを連想させる演出を伴う傾向に。前述した「黒背景+赤文字」だけではなく、大きなドクロのマークや、恐ろしい印象を与えるように加工された名画などが挙げられます。

データ流出の不安以外の切り口でも人間の心理に訴えかけ、巧みに身代金を引き出そうとするのがランサムウェアの特徴です。

重大な情報が流出するリスクがある

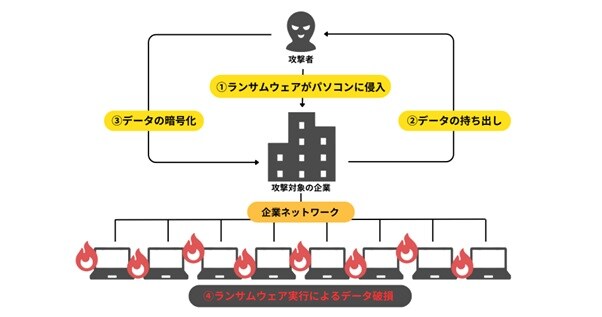

ランサムウェアに感染すると、重大な情報が流出するリスクがあります。一般的なランサムウェアは企業のネットワークに侵入後、遠隔操作のツールを仕込みます。

重大な情報を盗んだ後にランサムウェアを起動し、データを暗号化。その後、情報漏洩のリスクを交渉材料に、身代金の支払いを要求します。

引用:警視庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について」

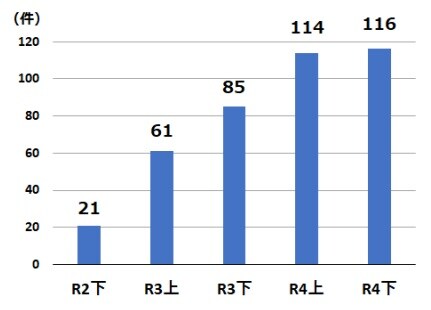

警視庁によると、ランサムウェアの被害件数は年々増加傾向にあります。

警察庁に報告があった被害件数は令和2年の下半期で21件でしたが、令和3年下半期では85件、令和4年下半期では116件に増加。このうち、暗号資産による身代金の要求が多くを占めています。

金銭を支払ってもデータが戻るとは限らない

ランサムウェアの被害では身代金を要求されますが、支払いに応じたとしてもデータやファイルが復旧されるとは限りません。

過去のランサムウェア被害では、身代金を支払った企業もありますが、昨今では、多くの企業が身代金の支払いを拒否する傾向にあるようです。理由として、企業のサイバー対策の強化やITリテラシーの向上が挙げられます。

国内外問わず相次ぐランサムウェア被害を企業が認識し、セキュリティ対策やリテラシー教育にコストをかけています。

米財務省外国資産管理局が公表した勧告によると、アメリカではランサムウェアにおける身代金の支払いは罰金を課せられる可能性もあるのです。今後日本でも、ランサムウェアの身代金支払いにおける明確な規定が作られていくことが予想されます。

多様化するランサムウェア

ランサムウェアの種類は年々多様化しており、感染対策が急がれています。中でも脅威が大きいと考えられているものは、以下の3つです。

二重脅迫型ランサムウェア |

データ復元及びデータ流出でそれぞれ脅迫を行う |

RaaS |

ランサムウェアのシステムをハッカーに販売し、ハッカーが独自のランサムウェア攻撃を行うビジネスモデル |

モバイル ランサムウェア |

スマートフォンをはじめとしたモバイルデバイスを狙ったランサムウェア |

とくに注目が集まっている種類・手法が「二重脅迫型ランサムウェア」です。二重脅迫型ランサムウェアは名前の通り、二つの脅迫を使い分けるタイプを指します。

従来のランサムウェアによる脅迫では「データを取り戻したければ身代金を支払え」という内容のみでした。しかし二重脅迫型ランサムウェアでは「支払いを拒むのであれば、暗号化したデータを公開する」と再度の脅迫を行います。

またランサムウェアの亜種として、以下の危険性も認識されています。

クリプトロッカー |

現代のランサムウェアのルーツであり、ファイルを強力に暗号化する |

WannaCry |

機密データを暗号化し、支払いがなければデータが消去される |

Lockbit |

電子メールの添付ファイル(Microsoft Wordファイル)に偽装する |

Conti |

二重脅迫ランサムウェアの一種 |

SNAKE(EKANS) |

一般的なプロセスやICSに関するプロセスを停止させる |

Petya / GoldenEye |

ファイルシステムテーブルを暗号化し、Windowsが起動できなくなる |

ノートン 360の無料体験版をお試しいただけます

30日間無料体験版では包括的なウイルス対策、デバイスセキュリティ機能、オンラインプライバシー機能が利用いただけます。

ランサムウェアに感染する原因

ここでは、ランサムウェアに感染する原因をご紹介します。

- VPN機器からの侵入

- リモートデスクトップからの侵入

- 不審メールやその添付ファイル

特に3つ目の「不審メールやその添付ファイル」は注意が必要です。企業の担当者になりすました標的型メールもあるため、細心の注意を払う必要があります。

VPN機器からの侵入

内閣府の発表によると、ランサムウェアの感染経路の約68%がVPN機器からの侵入です。VPN機器とは仮想プライベートネットワークを指し、本来であれば社内の通信内容の漏洩を防ぐために用いられる仕組みです。

VPN機器による侵入では、未修正のセキュリティにおける脆弱性が悪用されることにより感染します。

犯罪者は、インターネット上でパッチの適用されていないリモートアクセスVPNサーバーを検索したうえで、ログやキャッシュされたパスワードを参照し、ドメイン管理のアクセス権を取得します。ネットワークを水平移動する過程で、多要素認証とエンドポイントセキュリティが無効化されてしまうのです。

リモートデスクトップからの侵入

リモートデスクトップからの侵入も、ランサムウェアの代表的な感染経路の一つです。リモートデスクトップとは、ネットワークを介し、手元の機器を使って離れた場所にあるデスクトップ画面を動かす仕組みを指します。

リモートデスクトップの感染では、専用のプロトコル(RDP)に設定されているIDやパスワードが盗まれることで侵入を許してしまいます。もしくは、RDP自体の脆弱性を突かれて攻撃されてしまうケースも。セキュリティレベルを上げたり、接続時の設定を見直したりする対策が求められるでしょう。

不審メールやその添付ファイル

過去には、不審なメールや添付ファイルによるランサムウェア感染も多く報告されています。犯罪者は取引先や大企業、公的機関などに成りすましてメールを送信します。受信者に添付ファイルを開かせたりURLをクリックさせたりした結果、ランサムウェアの感染に導くのです。

原因となる添付ファイルは、一見すると見知ったアプリケーションや拡張子が用いられているように見えるため、危機感を持っている人でも疑わずに開いてしまう可能性がある点に注意が必要です。

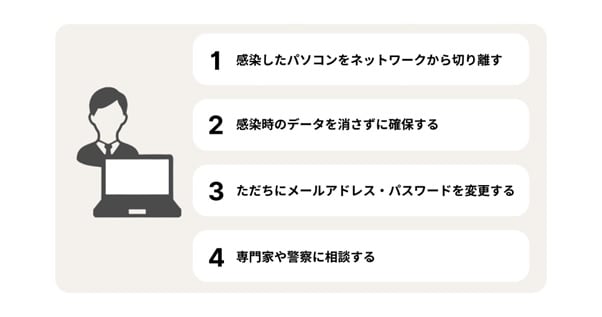

ランサムウェアに感染してしまった際の対処法

ここからは、実際にランサムウェアに感染してしまった際の対処法をご紹介します。

- 感染したパソコンをネットワークから切り離す

- 感染時のデータを消さずに確保する

- ただちにメールアドレス・パスワードを変更する

- 専門家や警察に相談する

ランサムウェアの感染では、慌てずに冷静に対処するだけではなく、一人で解決しようとしないことが非常に重要です。上司や周囲に相談できる環境を整えつつ、取るべき行動を明文化していきましょう。

感染したパソコンをネットワークから切り離す

ランサムウェアに感染した場合は、被害範囲を特定したうえで、感染したパソコンをネットワークから切り離します。共用のネットワークに接続されているデバイスや外付けデバイスを洗い出し、感染するデバイスを最小限に留めるように努めましょう。

また感染が疑われる際には、パソコンの再起動をしないように心がけてください。なぜならランサムウェアの種類によっては、再起動によって症状が悪化する可能性があるからです。

社内の情報システム部などとも連携しつつ、対応しましょう。

感染時のデータを消さずに確保する

ランサムウェアの感染ではデータの漏洩リスクが上がりますが、焦ってデータを消す必要はありません。感染したランサムウェアの種類やデバイスによっては、OSの復元機能やツールを使用することで、ファイルやシステムを復元できる可能性があるためです。

感染後のバックアップでは、正常なバックアップデータを感染したデータで上書きするリスクがあるため、感染後に新しくバックアップを取る必要はありません。

感染が疑われる際は「できる限り触らずに、そのままの状態」を維持するように心がけてください。

ただちにメールアドレス・パスワードを変更する

ランサムウェアに感染した場合、企業にとって重要な「パスワード」や「ID」が流出した可能性が考えられます。ネットワーク全体で利用しているメールアドレス・パスワード・IDをただちに変更しましょう。

いざという時のリスクを最小限にするために、あらかじめ「変更後のID」を定めておくと安心です。またIDの変更は、ランサムウェアに感染している可能性が無いデバイスから行いましょう。感染したデバイスがID変更を行うと、変更後の情報も盗まれてしまう可能性があります。

専門家や警察に相談する

ランサムウェアの感染で最もしてはいけない行動が、自己解決です。感染の可能性があっても慌てず、専門家や警察に相談しましょう。間違っても、自己判断で身代金を払ってはいけません。

まずは企業や組織のセキュリティ担当者に報告したうえで、感染時刻・端末・症状・原因などの状況を整理します。対応を仰いだうえで、各都道府県警察に設置されている「サイバー犯罪相談窓口」に通報してください。

ランサムウェアによる侵入は、パソコンの不具合やデータのバグなどではなく、立派な犯罪行為です。焦らず抱え込まず、公的機関も交えて調査や対応を進めていきましょう。

ランサムウェアの具体的な予防方法5つ

ここでは、ランサムウェアの具体的な予防方法を5つご紹介します。

- 不審なメール・URLは開かない

- ソフトウェアやOSを最新バージョンに更新する

- 従業員のITリテラシーを教育する

- セキュリティソフトを導入する

- 定期的なバックアップ

ランサムウェアの感染を防ぐためには、従業員一人ひとりの意識向上が鍵となります。ネットワークやセキュリティの環境を整備しつつ、リテラシー教育も並行して行っていきましょう。

1.不審なメール・URLは開かない

ランサムウェアの感染を防ぐためには、不審なメールやURLは開かない習慣を組織に根付かせることが重要です。違和感を抱いたメールや信頼できないサイトに含まれるファイル・URLは、クリックせずに報告・削除を行いましょう。

見知った取引先や大企業、公的機関の名前で送信された場合も、開封前に「本当に必要性に応じて送信されたのか?」と疑問を持つことが大切です。開封前にメールアドレスやタイトルを調べ、安全性や信頼性が担保されたことを確認してから開封するように努めましょう。

2.ソフトウェアやOSを最新バージョンに更新する

ランサムウェアの感染予防では、ソフトウェアやOSを常に最新バージョンにアップデートすることが求められます。ランサムウェアを含むウイルスやマルウェアは、セキュリティソフトやOSの脆弱性を突いて攻撃を行います。

ソフトやOSの脆弱性はアップデートに応じて補強されていくため、定期的なアップデートは数あるランサムウェアからデバイス・ネットワークを守るための有用な手段になるでしょう。

3.従業員のITリテラシーを教育する

従業員一人ひとりのITリテラシーを教育することは、企業やチーム全体のランサムウェア感染の予防につながります。なぜなら、たった一人の従業員のパソコンがランサムウェアに感染するだけで、ネットワーク全体の重大な被害につながるからです。

従業員のITリテラシーを向上させるためには、研修や資格取得などの方法が挙げられます。オンラインセミナーの形式で研修を行えば、会場を確保する必要もありません。

ITリテラシーにかかわる資格では、ITパスポート、情報セキュリティマネジメント試験、MOS(Microsoft Office Specialist)などが推奨されます。

4.セキュリティソフトを導入する

ランサムウェア感染の予防策では、セキュリティソフトの導入が必須といえます。サイバー犯罪の巧妙な手口に対応するために、ランサムウェア対策機能が取り入れられているセキュリティソフトを選びましょう。

多くのセキュリティソフトでは、不審なメールやデータを通知する機能が備えられています。またランサムウェア対策ができるソフトでは、感染につながるファイルが検知された際に自動的にダウンロードをブロックできます。

5.定期的なバックアップ

万全なセキュリティ対策を行っていても、意図せずランサムウェアに感染してしまう場合もあります。万が一感染したときに備えて、定期的なバックアップを取ることを心がけてください。

とくにロックスクリーン型のランサムウェアでは、解決後にバックアップが容易なケースもあります。外部のストレージにデータを保存しておけば、バックアップデータが感染した場合でも安心です。

ランサムウェアの感染経路を把握し、具体的な予防策につなげよう

今回は、ランサムウェアの意味や感染の原因、対処法などをご紹介しました。

ランサムウェアの感染リスクを下げるためには、感染の可能性がある経路を調査したうえで、具体的な改善策につなげることが大切です。また万が一感染した際に被害を広げないように、デジタルトラブル発生時のマニュアルやレギュレーションを見直す必要もあります。

セキュリティ環境は、どれほど整えても困ることはありません。今一度、自社のネットワークの脆弱性や修正要素を見直し、ランサムウェア感染を防ぐ取り組みを行っていきましょう。

ノートン360のセールス

ランサムウェア対策には不審なメールやサイトを開かないようにする「従業員リテラシーの強化」や、セキュリティソフトの導入が重要です。

特にサイバー攻撃の手段は多様化しているため、従業員のリテラシー教育だけでは防ぎきれないケースに備えておくことをおすすめします。たとえば「ノートン360」では、以下のような対策が可能です。

- ランサムウェアを目的とした「不正侵入からの保護」

- データ破損やロックなどに備えた「クラウドバックアップ」

ほかにも社内のセキュリティを強化する機能が豊富にあります。詳細については、下記からお問い合わせください。

▼参考資料

トータルセキュリティソリューション「サイバー攻撃対策を解説!」

NTTコムウェア「企業を狙い始めたランサムウェアにどう対処すれば良いのか」

LAC WATCH「ランサムウェアの感染経路一覧|対策や予防方法を解説」

LANSCORE「必見!ランサムウェアとは?対策・感染経路・事例をわかりやすく解説」

MBSDYouTubeチャンネル「ランサムウェア感染の様子 | MBSD」

警視庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について」

日経XTECH「身代金を払う企業がまさかの減少、収入減で焦るランサムウエア攻撃者が立てた新戦略」

eseT「二重脅迫型・暴露型も!新型ランサムウェアとは?特徴から対策まで解説」

SOMPO CYBER SECYRUTY「Contiとは【用語集詳細】」

Security Archive「ランサムウェアEKANSとMegacortexとは?被害事例と対策」

ManageEngine「二重脅迫型ランサムウェアの脅威とは?解説と対策」

SecurityGO「増加するランサムウェア被害、注目すべき6つのトレンド」

大塚商会「ランサムウェアとは? 感染経路や被害の影響、対策方法についてご紹介」

NTT東日本「ランサムウェア攻撃とは?感染経路や手口・正しい対策を紹介」

ウイルスバスタービジネスセキュリティサービス「マルウェア/ランサムウェアとは? | 特徴や感染の確認・対応方法について」

ランサムウェア対策2023「ランサムウェア攻撃とは?攻撃手法や受けやすい企業まで」

内閣サイバーセキュリティセンター「ランサムウェアの感染経路とその対策」

docomo business「VPNとは?導入のための機器・装置も紹介」

Zscaler「リモートアクセスVPNではランサムウェア攻撃を阻止できない」

ビジ助channel「VPN機器を狙った攻撃も!ランサムウェアの感染経路を解説」

LANSCOPE「代表的なランサムウェアの感染経路6つと対策を詳しく解説」

ICT Business Online「リモートデスクトップとは」

kaspersky「ハッカーはあなたのメールアドレスで何ができるのか?」

kaspersky「ランサムウェア攻撃の対策方法とは 被害を防ぐ方法と復旧方法を紹介します」

SmartDB「ITリテラシーとは?低い場合のリスクと高めるための社員教育を解説」

ランサムウェア対策2023「ランサムウェアに感染したらどうするべき?企業の初動対応から解除方法まで解説」

株式会社オープンアップITエンジニア「万が一ランサムウェアに感染したら?身代金を払う前に試せること6つ」

セキュアSAMBA「ランサムウェアの駆除方法とランサムウェア感染確認の方法」

LANSCOPE「必見!ランサムウェアに感染したら?企業が取るべき5つのステップを解説」

DIGITAL DATA SOLUTION INC.「ランサムウェアに感染したら?企業の初動対応・事後調査について解説」

編集者注記: 私たちの記事は、教育的な情報を提供します。 私たちの提供物は、私たちが書いているすべての種類の犯罪、詐欺、または脅威をカバーまたは保護するとは限りません. 私たちの目標は、サイバーセーフティに関する意識を高めることです。 登録またはセットアップ中に完全な条件を確認してください。 個人情報の盗難やサイバー犯罪をすべて防ぐことは誰にもできないことと、LifeLock がすべての企業のすべての取引を監視しているわけではないことを忘れないでください。 Norton および LifeLock ブランドは、Gen Digital Inc. の一部です。