【マルウェアとは】感染したらどうなる?2023年最新の種類や対策

インターネットの発展とともに猛威を振るう、マルウェア。言葉自体は聞いたことがあっても、「どのような対策をすればいいかわからない」と不安を抱えている方も多いでしょう。

今回は、2023年最新のマルウェアの種類や、感染したときの症状、対処法について詳しく解説します。

パソコンを安全に活用するためには、マルウェアに関する正しい知識と対策が不可欠です。この記事を参考に、パソコンのセキュリティを高め、マルウェアの予防と対策に努めましょう。

マルウェアとは?

そもそもマルウェアとはどのようなものなのでしょうか。

ここでは、マルウェアの概要や目的、最新のマルウェアの動向について解説します。マルウェアは日々進化しているため、概要とともに最新の動向を抑え、対策に役立てましょう。

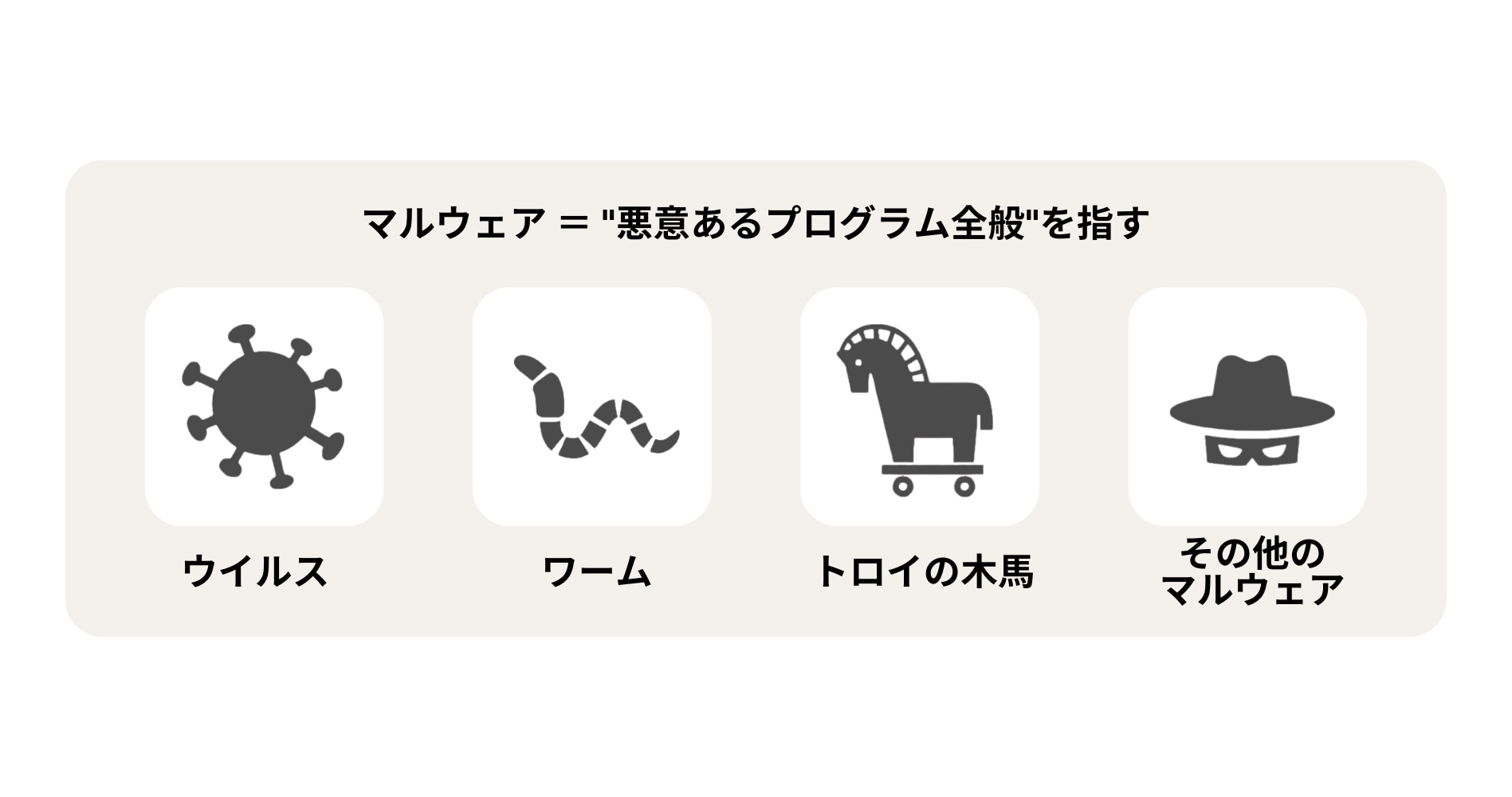

マルウェアとは悪意のあるソフトウェアの総称

マルウェアとは、悪意のあるソフトウェアすべてのことを指します。よく耳にすることも多いコンピュータウイルスも、このマルウェアに含まれます。

マルウェアに感染したパソコンは、意図しない動作をする、個人情報を盗まれる、Webサイトを改ざんされるなどのさまざまな被害を受けます。

被害は年々拡大しており、中でもマルウェアによる情報窃取被害件数は、2023年の1〜3月から4〜6月にかけて22%も増加(※1)しました。

※1 参考:Avast Threat Labs「Avast Q1/2023 Threat Report」

マルウェアの目的

マルウェアの主な目的として、次のものがあげられます。

- ユーザーを驚かせる(愉快犯)

- パソコンの動作に悪影響を与える(迷惑行為)

- 金銭を狙い、個人情報やログイン情報を盗む(営利目的)

パソコン黎明期に目立ったのは、ユーザーを驚かすだけの直接的な被害がないマルウェア。次第に迷惑行為を行うものが登場し、社会でも脅威が騒がれるようになりました。

最近では、金銭的利益を目当てに情報を盗み取る営利目的のマルウェアが猛威を振るっています。このタイプのマルウェアはユーザーが感染に気付きにくく、セキュリティソフトでの発見、駆除が必須です。

最新のマルウェアの動向

マルウェアの種類は、日々増え続けています。最近では、ほかのマルウェアを挿入するために使用される悪意あるソフトウェア「NeedleDropper」が発見されました(※2)。

既存マルウェアの攻撃手法も多様化しています。正常なファイルに扮して攻撃を行う「トロイの木馬」が、モバイルバンキングで機械学習を使用して暗号通貨ウォレットの詳細を盗んだ事例が報告されました。

このように、マルウェアは種類、攻撃手法ともに日々変化しています。

※2 参考:Avast Threat Labs「Avast Q1/2023 Threat Report」

マルウェアの種類|ウイルスとの違いは?

続いて、マルウェアの種類について解説します。

主なマルウェアの種類は、次の通りです。

| 名称 | 特徴 |

|---|---|

| ウイルス | 不利益を与えるプログラム、ソフトウェア。既存プログラムを改ざんし、デバイスに侵入 |

| ワーム | 自己増殖するマルウェアの一種。感染力が高く、パソコンの処理速度を低下させる |

| トロイの木馬 | ファイル、アプリに偽装したマルウェア。デバイスに侵入し、攻撃者の目的に応じた悪さをする |

マルウェアとひとことで言っても、種類によって感染経路や症状は異なります。いざ感染したときに適切な対処を行えるようにするため、それぞれの特徴を抑えておくことが大切です。

ウイルス:不利益を与えるプログラム、ソフトウェアの総称

ウイルスは、ユーザーに不利益を与えるプログラムやソフトウェアの総称で、パソコンの安全性を脅かす存在です。単体で存在できず、既存のプログラムを改ざんして侵入し、増殖を繰り返します。生物のウイルス感染に感染、潜伏、発症のプロセスが似ていることから、この名称が付けられました。

生物に感染するウイルスと同様に、コンピュータウイルスも宿主が必要です。病原菌の場合は生物の細胞が宿主となりますが、コンピュータウイルスではファイルがその役割を果たします。

ワーム:自己増殖するマルウェアの一種

ワームは、自己増殖するマルウェアの一種です。ウイルスと同じく自身を複製して感染が広がりますが、ほかのプログラムに寄生せず、単独で存在できます。感染後は、次の感染対象を探して自ら増殖する処理が行われるため、パソコンの処理速度が低下します。

ワームの特徴は、ネットワークに接続するだけで感染する、高い感染力です。2017年にはワームを用いたランサムウェア「WannaCry」が発生し、多くのパソコンに被害がおよびました。

トロイの木馬:ファイル、アプリに偽装したマルウェア

トロイの木馬とは、無害そうなファイルやアプリに偽装したマルウェアです。語源は、ギリシア神話のトロイア戦争で敵兵が隠れた木馬を城内に持ち込んだエピソードから来ています。

デバイスの内部へ侵入すると、攻撃者の目的に応じてさまざまな悪さを行います。「個人情報を盗む」「バックドアを作って侵入しやすくする」などが、その例です。パソコンの処理速度を低下させる自己増殖機能は持っていない点で、ウイルスやワームとは区別されます。

その他のマルウェア

ノートンではウイルス、ワーム、トロイの木馬をマルウェアと定義しています。ただし、それ以外にも、以下のようなマルウェアが存在します。

ノートン 360の無料体験版をお試しいただけます

30日間無料体験版では包括的なウイルス対策、デバイスセキュリティ機能、オンラインプライバシー機能が利用いただけます。

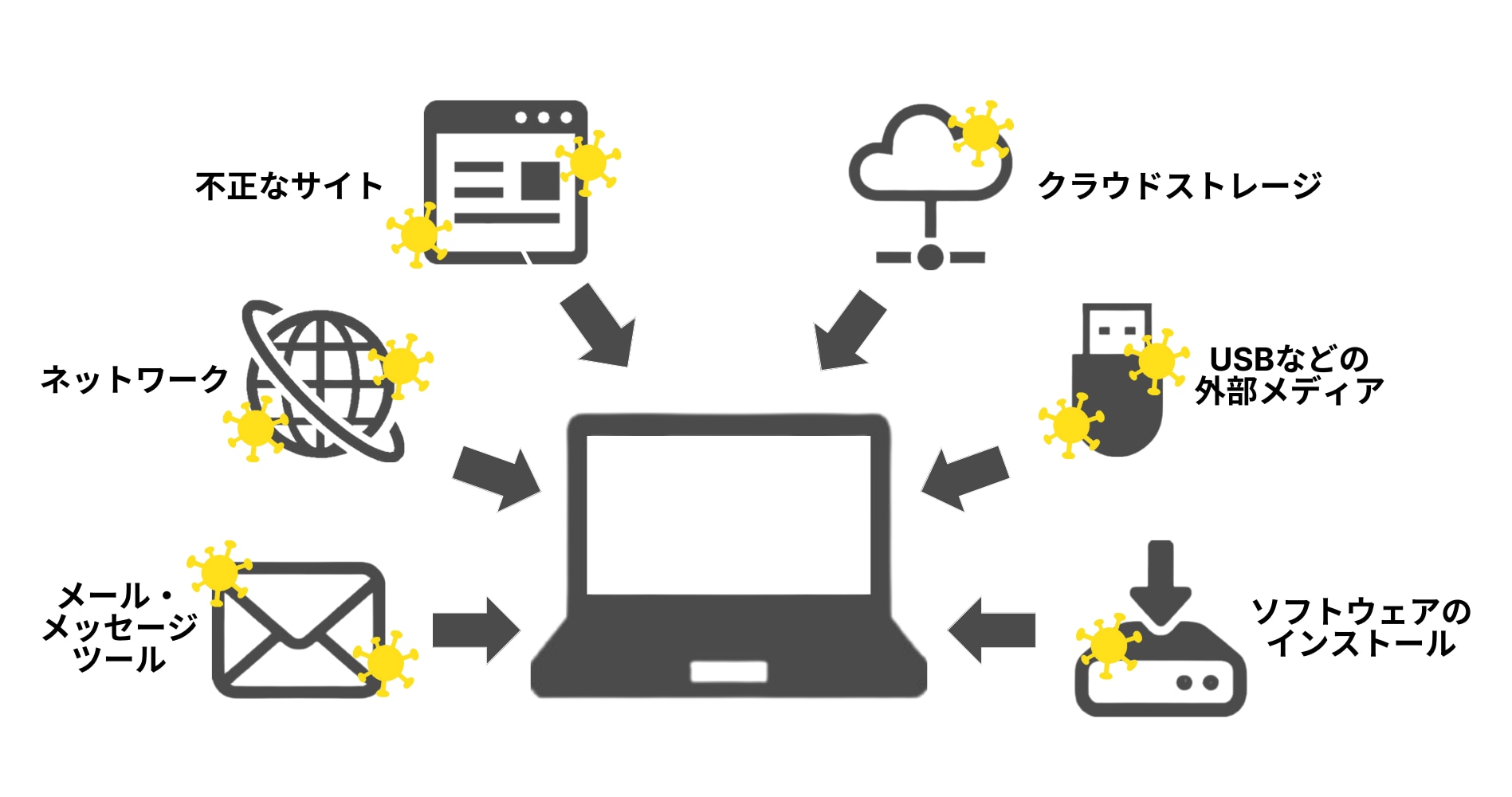

マルウェアの感染経路

続いて、マルウェアの感染経路について解説します。主な感染経路は、次の通りです。

- メール、メッセージツール

- ネットワーク

- 脆弱性

- 不正なサイト

- クラウドストレージ

- USBなどの外部メディア

- ソフトウェアのインストール

中でも多いのが、メールの添付ファイルや記載されたURLを開くことで、マルウェアに感染するケース。最近では、宅配業者や金融機関を装った悪質なメールも見られるようになりました。

そのようなメールが届いた際は、「URLが本物かを確認する」「業者のカスタマーサポートに問い合わせる」などの対応を行ないましょう。

脆弱性を介した感染は、OSやアプリケーションのアップデートがなされていないことが原因で起こります。利用しているOS、アプリケーションは、常に最新版にしましょう。

マルウェアへの感染が疑われる症状

続いて、マルウェアへの感染が疑われる症状について解説します。該当する症状の例として、次のようなものがあります。

☑パソコンの動作が遅い

☑予期しないフリーズ、クラッシュ

☑原因不明のストレージ容量の減少

☑迷惑なポップアップ

☑ポップアップによるエラーメッセージ

☑偽のウイルス警告が出力される

☑セキュリティ設定が変更される

☑不審なソーシャルメディア投稿がされる

☑プログラムが同意なしに実行、終了される

☑不審なアプリケーションが表示される

☑ファイルがランダムに消える

☑インターネット使用量の原因不明の増加

☑身代金を要求される

中でも「パソコンの動作が遅い」「予期しないフリーズ、クラッシュ」などの症状は、単なるパソコンの不調と混同された結果、マルウェアの発見、対処が遅れる可能性もあります。

パソコンに少しでも不審な動きが見られたり、いつもと様子が異なったりする場合は、マルウェアの感染を疑うクセを身につけましょう。

身代金を要求される症状は、マルウェアの中でもファイルやデータを人質に取る「ランサムウェア」によるものです。要求通りに身代金を支払っても、ファイルやデータが無事返還される保証はありません。実際に請求されると突然のことに焦ってしまうかもしれませんが、慌てずに対処しましょう。

以上のような症状が見られたら、マルウェアの感染の可能性を疑い、次章で解説する対処法を実施してください。

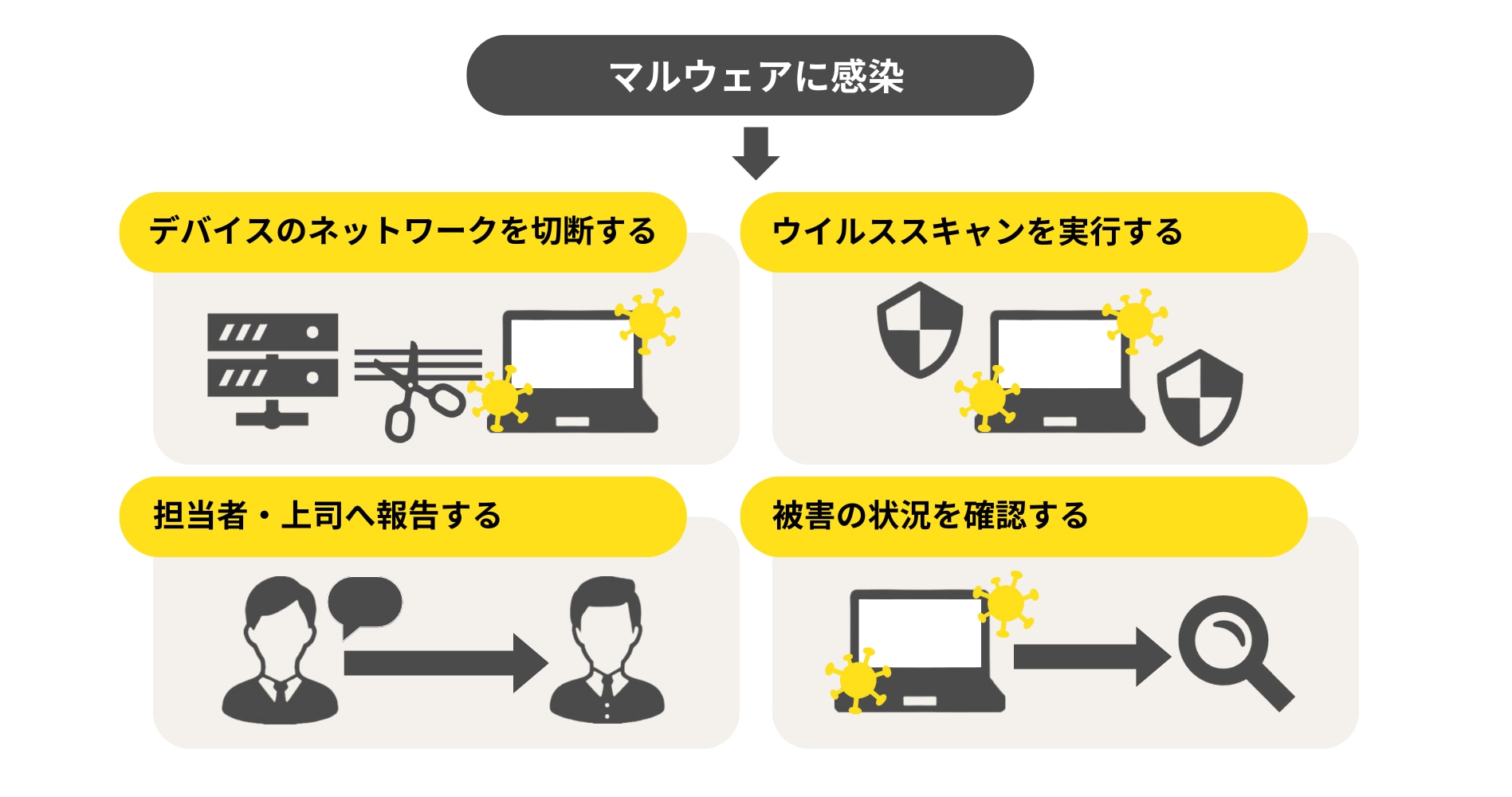

マルウェアに感染したら?すぐに取るべき4つの行動

ここからは、実際にマルウェアに感染したときの対応について解説します。

マルウェアに感染した際、すぐに取るべき行動は次の4つです。

- デバイスのネットワークを切断する

- ウイルススキャンを実行する

- セキュリティやITの担当者、上司へ報告する

- 被害の状況を確認する

デバイスのネットワークを切断する

マルウェアの感染が疑われた場合、すぐにデバイスのネットワークを切断しましょう。

マルウェアは、ネットワークを介して感染します。そのため、マルウェアの感染が疑われたパソコンをそのままにしておくと、同じネットワークにつないでいる別のデバイスにも被害がおよぶ可能性があります。

被害の拡大を防ぐために、まずはネットワークを切断し、ほかのデバイスからマルウェアを隔離しましょう。ネットワークを遮断できたら、マルウェアの駆除に移ります。

ウイルススキャンを実行する

続いて、ウイルススキャンを実行します。ウイルススキャンとは、デバイスがコンピュータウイルスに感染していないかを検査することです。有料、無料ともに、さまざまなスキャンツールが存在します。

ただし、無料ウイルス対策ソフトウェアの安易な使用は危険を伴いますので、使用する際は信頼できるソフトウェアを選ぶように注意しましょう。

ノートンでは、マルウェアを検出できるウイルススキャンツール「ノートン360」を提供。マルウェアの検出、駆除はもちろん、感染する前のデバイスをウイルスの脅威から守ることもできます。

サポート体制も充実しており、24時間365日チャットでの相談が可能で、いざというときも安心です。無料で利用できる体験版も用意していますので、マルウェアの予防と対策にぜひ役立ててください。

セキュリティやITの担当者、上司へ報告する

ウイルススキャンの実行を終えたら、実行結果を社内の情報セキュリティ担当者や上司へ報告します。同時に今後の対応策について、社内の情報セキュリティ担当者や上司からの指示を仰ぎましょう。

マルウェアに感染したことを踏まえて、予防策やセキュリティ対策を社内に提案することも重要です。社内のセキュリティポリシーの再確認や社員への事例共有、教育、トレーニングなどが例として考えられます。今後同じような被害を社内で出さないようにするために、有効です。

被害の状況を確認する

最後に、マルウェアの感染によって被った被害の状況を確認しましょう。症状だけでなく、感染の経路や原因も突き止めます。確認方法としては、次のようなものが有効です。

- サーバーのアクセス履歴から感染源を突き止める

- ファイアウォールのログに不正通信の痕跡がないかを確認する

- プロキシサーバーのログを確認する

なお、感染したパソコンやアカウントは可能な限り初期化を行いましょう。初期化を行うことで、パソコン、アカウント内のデータをマルウェアごと削除できる場合があります。

マルウェア感染の予防と対策

最後に、マルウェア感染に関する予防と対策について紹介します。

主な対策は、次の通りです。

- ウイルス対策ソフトを入れる

- ウイルス対策ソフトとOSは最新版に保つ

- 情報セキュリティのルールやマニュアルを作成

特にリモートワークが増えた今、会社単位での対策はもちろん、個々の対策も求められます。自宅や社外のネットワークから感染する可能性もあることを念頭に置き、社用パソコンの扱いには十分注意してください。

ウイルス対策ソフトを入れる

まずは、使用するデバイスにウイルス対策ソフトをインストールします。

ウイルス対策ソフトは有料、無料ともにさまざまなものがありますが、なるべく有料のものを選ぶのがおすすめ。高性能なソフトで、手厚いサポートを受けられます。

また、有料、無料のどちらであっても、信頼のおけるソフトを使用することも大切です。実績を加味した上で、信頼できるソフトを使用するように意識しましょう。

ノートンでは、マルウェアの感染予防や感染後の駆除に役立つウイルス対策ソフト「ノートン360」を提供しています。無料体験版も用意しており、一定期間内であれば有料のものと同じサービスが受けられます。手持ちのパソコンを脅威に晒さないためにも、ぜひ利用を検討してください。

ウイルス対策ソフトとOSは最新版に保つ

ウイルス対策ソフトやOSを最新版に保つことも、マルウェア感染の予防に役立ちます。

ソフトウェアやOSの脆弱性は、マルウェアの主な感染経路の1つです。アップデートされていないウイルス対策ソフトやOSは、悪意のある第三者の攻撃対象となり、知らない間にマルウェアがインストールされてしまうことがあります。

OSやウイルス対策ソフトを最新版に保つことでこれらの脆弱性が解消され、マルウェアの感染経路を遮断できます。

情報セキュリティのルールやマニュアルを作成

情報セキュリティのルールやマニュアルを作成することも、マルウェア感染への有効な対策です。万が一マルウェアに感染してしまっても、落ち着いて正しい対処ができるようになります。

具体的なルールの例として、次のようなものが挙げられます。ぜひ参考にしてください。

- 不審なURLや添付ファイルは開かない

- 会社が規定するソフトウェア以外はインストールしない

- パソコンに怪しい動きが見られたら、セキュリティソフトでスキャンする

新種のマルウェアにはどう対応する?

マルウェアの種類は日々世界中で増えており、その数は亜種も含めて1日100万種類以上といわれています。

このような新種のマルウェアに対する最も有効的な手段は、ウイルス対策ソフトを導入することです。高性能なウイルス対策ソフトであれば、新種のマルウェアに対しても不正なプログラムを検知し、被害を食い止められます。

またウイルス対策ソフトは、新種のマルウェアへ対応できるよう、提供側が日々アップデートを行っています。新種のマルウェアに感染した場合に備えて、一度導入したウイルス対策ソフトは常に最新版にしておきましょう。

マルウェアを理解し、パソコンを脅威から守ろう

今回は、マルウェアの種類や感染したときの症状、対処法などをご紹介しました。

マルウェアの種類は多岐にわたり、新種のものも登場しています。手口も日々巧妙化しており、知らぬ間にマルウェアに感染してしまうケースも少なくありません。

マルウェアの脅威からパソコンを守るためには、セキュリティに関する知識を身につけておくことが大切です。今回の記事を参考に、マルウェアの感染予防や、いざ感染したときの迅速な対処に努めましょう。

ノートン360は世界シェアNo.1のセキュリティソフトです。世界中のセキュリティデータと数十年にわたる経験を活かし、世界中で日々増え続けるマルウェア対策として有効です。実に1分間に数千もの脅威をブロックしております。

またノートン360は「ノートン プロテクション プロミス」というサービスを付与しており、ノートンの専門家がお使いのデバイスからマルウェア、ウイルスを駆除できなかった場合は、対象となるライセンスの現行の期間に対して実際に支払った金額について、全額返金が可能です。それほど、お使いのデバイスからマルウェア、ウイルスを保護する能力に自信と誇りを持っております。

編集者注記: 私たちの記事は、教育的な情報を提供します。 私たちの提供物は、私たちが書いているすべての種類の犯罪、詐欺、または脅威をカバーまたは保護するとは限りません. 私たちの目標は、サイバーセーフティに関する意識を高めることです。 登録またはセットアップ中に完全な条件を確認してください。 個人情報の盗難やサイバー犯罪をすべて防ぐことは誰にもできないことと、LifeLock がすべての企業のすべての取引を監視しているわけではないことを忘れないでください。 Norton および LifeLock ブランドは、Gen Digital Inc. の一部です。

その他の情報

ノートンのソーシャルアカウントをフォローして、最新ニュースやお得な情報をゲットしよう。