【トロイの木馬とは?】ウイルスとの違いやすぐできる対処法

「トロイの木馬」は感染に気づきにくいマルウェアの一種です。

ギリシア神話の「トロイア戦争」で、木馬の中にギリシア軍が潜み、巨大な木馬を敵が自ら城内に運び込むことで侵入し、トロイアを滅亡させたというエピソードにちなんで命名されました。

本記事ではトロイの木馬の解説と他のウイルスとの違い、よくある感染経路、すぐできる対処法について解説します。

トロイの木馬とは?

トロイの木馬とは、マルウェアの一種で無害なプログラムを装ってパソコンに侵入し、さまざまな攻撃をする悪意あるプログラムのことです。感染するとパソコンが乗っ取られ、他のパソコンを攻撃するのに使われたりデータを盗まれたりします。

トロイの木馬の特徴のひとつに、悪質ではないプログラムであるかのように見せかけることが挙げられます。ユーザーに危険だと認知させずに、ダウンロードさせることが偽装の目的です。

具体的には、画像や文書ファイル、無料配布アプリなどを装っているケースが多く見られます。

近年では偽装を行わずにパソコンやソフトウェアの欠陥や仕様の問題によるセキュリティの弱点を悪用するケースも多く、この場合には勝手にインストールされてしまうので注意が必要です。

トロイの木馬とウイルス、他のマルウェアとの違い

トロイの木馬とウイルス、他のマルウェアとの違いには下記の3つが挙げられます。

- ウイルスと異なり感染先のファイルを必要としない

- ウイルスのように自己複製しない

- 無害のプログラムに偽装するので目立たない

つまり、他のウイルスやマルウェアよりも感染したことに気がつきにくく、感染後に気がつかぬうちに被害にあったり、時には自身がトロイの木馬を拡散する加害者側になってしまったりすることもあるといえます。

一見、安全そうに見えるアプリであることも多いので、知らぬ間にユーザー自身の手でトロイの木馬の侵入を許してしまうケースも少なくないのです。

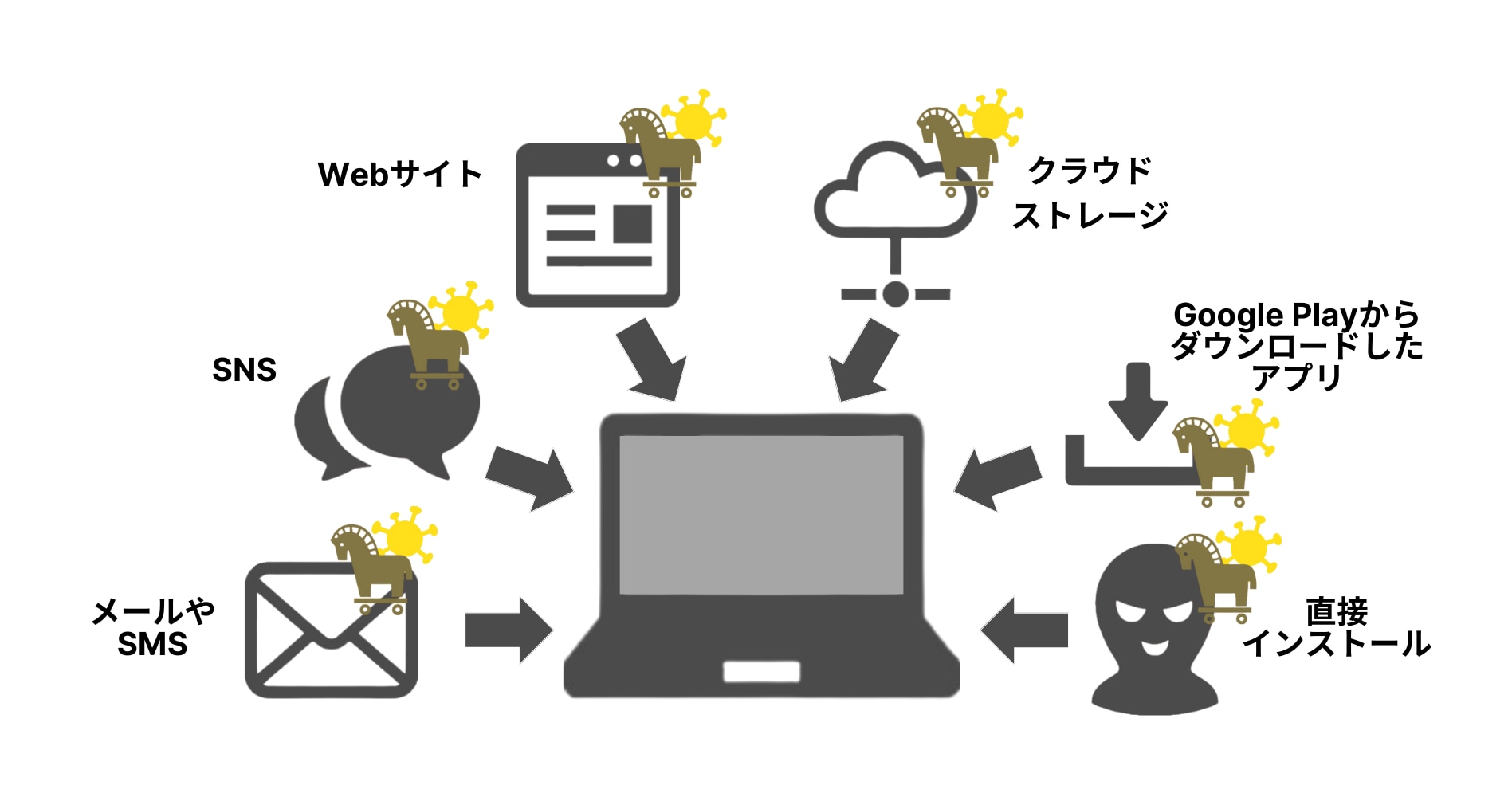

トロイの木馬のよくある6つの感染経路

トロイの木馬は主に下記の6つの感染経路が挙げられます 。

あらかじめ感染経路を知っておくことは、不用意にトロイの木馬をパソコンに侵入させないためには重要な知識です。

ここからはそれぞれの感染経路ごとの事例について見ていきましょう。

感染経路 |

事例 |

メールやSMS |

aafffdfdsafdsafds |

SNS |

SNSでフォローしている人が攻撃者にアカウントを乗っ取られ、その人の投稿したメッセージに含まれるURLからトロイの木馬をダウンロード、実行することにより感染します。 |

Webサイト |

メールやSNSなどのメッセージを介して、または検索エンジンの検索結果から、攻撃者が準備した悪意あるサイトに誘導され、役に立つプログラムに偽装したトロイの木馬をダウンロード、実行することにより感染します。 |

クラウドストレージ |

Google Drive / Dropbox / Microsoft OneDrive など信頼されるクラウドストレージにトロイの木馬のファイルを保存し、そのリンクを共有する形で被害者にトロイの木馬をダウンロード、感染させます。 |

Google Playからダウンロードしたアプリ |

AndroidユーザーはGoogle Play からダウンロード、インストールされるケースが大半ですが、すべてのアプリが安全であると保証されているわけではありません。 |

直接インストール |

自分の身近にいる人が攻撃者となり、目を離したスキにパソコンやスマートフォンにこっそりとトロイの木馬型のマルウェアをインストールすることによって感染します。 |

| a1 | a2 | a3 |

| b1 | b2 | b3 |

| c1 | c2 | c3 |

トロイの木馬に感染したらどうなる?被害事例を解説

トロイの木馬に感染しても、セキュリティソフトを使用していなければ気づくことはほぼ不可能です。そのため、気がつかぬうちに個人情報が流出したり不正行為の踏み台にされたりしていたという被害事例も少なくありません。

ここからは、被害事例ごとに詳しく解説していきます。

- 個人情報の流出

- クレジットカードや銀行口座の不正利用

- 不正行為の踏み台

個人情報の流出

【事例】

アクション

被害内容

|

トロイの木馬に感染すると、スマートフォンやパソコン内の情報が流出することがあります。

偽アプリの大半は、インストール者の電話帳や個人情報を抜き出し、攻撃者へ個人情報を送信することを目的として作られています。しかし一見アプリの画面を見るだけでは偽アプリであることが判断しにくいためインストールしてしまう人も。

インストール、実行してしまうと媒体に入っている電話帳の個人情報は攻撃者に流出し、悪用されてしまいます。

クレジットカードや銀行口座の不正利用

【事例】

アクション

被害内容

|

ネットバンキングの不正送金の被害にあった人の中には、トロイの木馬が原因のケースもあります。

パソコンやスマートフォンが最新の状態になっていないとシステムの不具合や欠陥によってトロイの木馬からの攻撃を受けやすくなります。例えば、任意のサイトを改ざんして、そこにアクセスしただけで勝手にトロイの木馬をインストールさせる攻撃手法もあります。

トロイの木馬が勝手にインストールされ、監視されていることはユーザーにはわかりません。監視されていると気付かぬままネットバンキングにログインすることで、IDやパスワードの情報が抜き取られ、預金を引き出されてしまったという事例も多いです。

トロイの木馬に感染しているパソコンでネットバンキングにアクセスすると、トロイの木馬は銀行のロゴやサイトのデザインを使用した偽ページを立ち上げ、ログイン認証に必要な情報を入力させ、パスワードなどを取得します。

この場合、ワンタイムパスワードの情報も攻撃者に渡ってしまうので、二要素認証も意味をなしません。警視庁の調べによれば、2022年は前年比で発生件数は増加し、被害額は約15億円とされています。

参考:警視庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について」

不正行為の踏み台になる

【事例】

アクション

被害内容

|

トロイの木馬に感染したパソコンは、本来被害者であるはずのユーザーが知らぬうちに攻撃者となり身近な人へスパムメールを送るなどの被害も確認されています。

また、DDoS攻撃(分散型サービス拒否攻撃)の加害者になるリスクもあります。DDoS攻撃とは、Webサイトのサーバーが処理できないほどの大量のアクセス要求を多数の端末から一斉に送りつけるサーバー攻撃のことです。

この手のサーバー攻撃は、複数台のインターネットに接続された端末が必要となるため、トロイの木馬に感染したパソコンやスマートフォンを連携させて攻撃に悪用されることがあるので注意が必要です。

参考:NTT東日本クラソル「DDoS攻撃とは?攻撃の目的や特徴、有効な対策をわかりやすく解説」

【最新事例】Emotet(エモテット)への感染

【事例】

アクション

・リンク先からダウンロードした悪質なファイルを開いた

被害内容

|

Emotet(エモテット)とは、メールアカウントやメールデータなどの情報を盗むだけでなく、他のウイルスへの二次感染のために悪用されるウイルスです。

攻撃メールの受信者が過去にメールのやり取りをしたことのある、実在の相手の氏名、メールアドレス、メールの内容などの一部が流用されるのが、Emotetへの感染を狙う攻撃の特徴に挙げられます。

過去にやり取りした相手からの返信メールのように見えるため、攻撃メールの受信者は、信頼できる人物から送られてきたメールと勘違いして添付された不正なファイルを開き、Emotetに感染するケースも多いです。

参考:独立行政法人情報処理推進機構「Emotet(エモテット)関連情報」

トロイの木馬に感染したらするべきこと

トロイの木馬に感染したらするべきことは、ウイルススキャンとパソコンやスマートフォンの初期化です。前述したように、トロイの木馬に感染することでさまざまな被害が発生するため早めの対処が必要不可欠です。

それぞれ詳しく手順を解説しますので、参考にしながらトロイの木馬を駆除してみてください。

【無料】セキュリティソフトでウイルススキャン、駆除をする

トロイの木馬の感染を確認したら、最初にセキュリティソフトでウイルススキャン、駆除を行いましょう。

無料のセキュリティソフトだとウイルススキャンが対応できないケースがあるので、機能が豊富な有料ソフトの体験版を使用することがおすすめです。体験期間内であれば、有料版と同様の機能を試すことができるソフトもあります。

注意点として、複数のセキュリティソフトを同時にインストールするとうまく機能しない場合があるので、同時に複数の利用は避けるようにしましょう。

パソコンの初期化を行なう

セキュリティソフトでウイルススキャン、駆除しても完全にトロイの木馬を駆除できないケースもあります。その場合には、パソコンの初期化を行いましょう。

初期化のことをリカバリとも呼びます。リカバリするとパソコン内にあるすべてのデータは消去されてしまうため、大切なデータのバックアップは忘れずに行う必要があります。

リカバリを行い駆除ができた後は、トロイの木馬や他のマルウェアの再感染を防ぐためにセキュリティソフトの利用をおすすめします。

トロイの木馬の感染を防ぐ5つの予防と対策

ここまで、トロイの木馬の感染経路や感染した時すぐにできる対処法について解説してきました。トロイの木馬の感染を防ぐためには、ウイルスに関する正しい知識と予防策を知っておくことが大切です。

最後に5つの予防と対策方法についてご紹介します。ぜひ今日から実践してみてください。

|

対策1.セキュリティソフトを導入する

トロイの木馬は、無害なプログラムを装ってパソコンに侵入して攻撃をする悪意あるプログラムであるため、セキュリティソフトの利用なしで発見することはほぼ不可能です。

マルウェアの侵入を防ぎ、万が一侵入されてもすぐに発見できるように、セキュリティソフトの導入を検討してみましょう。

対策2.OSやアプリ、ブラウザを最新の状態にしておく

OSやアプリ、ブラウザが最新版でないと、パソコンの脆弱な部分からトロイの木馬の感染を許してしまうケースもあります。

まずは、現在のOSやアプリ、ブラウザが最新の状態であるかをチェックしておきましょう。

対策3.怪しいサイトやメールは開かない

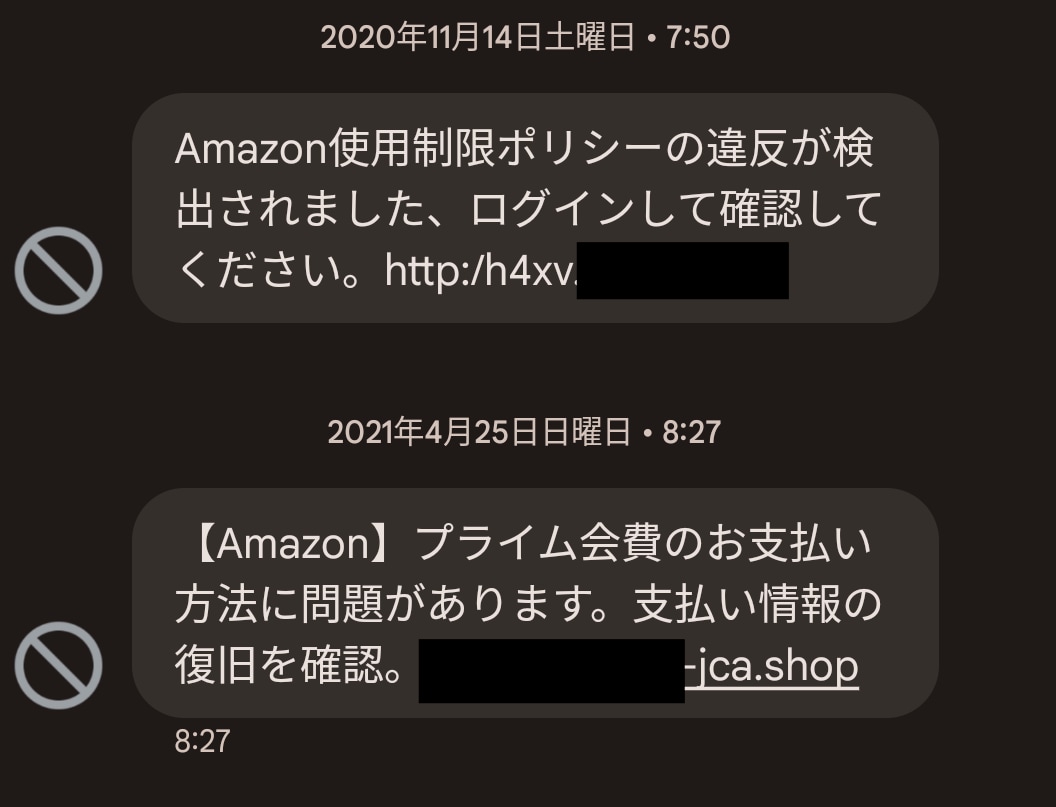

近年では、SNSやメールだけでなくSMSで添付ファイルやURLをクリックさせる手法も多くみられます。

例えば、上記のようにサブスクリプションの会費支払いを促すようなSMSの事例が挙げられます。使用制限や会費の支払い方法の確認などは、SMSのリンクは開かず公式サイトのマイページや問い合わせで確認をするようにしましょう。

宛先に怪しい点がないか本物であるかどうかをまずは確認すること、不用意に添付ファイルやURLは開かないことを徹底することも非常に大切です。

対策4.信用できるWebサイトからのみプログラムをダウンロードする

サイトからデータのダウンロードを行う場合は、信用できるサイトでのみ行うことを徹底するのもトロイの木馬からパソコンを守り、安全性を大きく高められます。

特に注意が必要なのは、有名な有料ソフトが公式外のサイトで無料になっていたり、異常に安くなったりしている場合です。これらは違法ソフトである可能性が高く、トロイの木馬やマルウェアを含んでいる可能性があるのでダウンロードをするのは避けましょう。

他にもアプリのダウンロードは基本的に各公式サイトからダウンロードすることを心がけるのも大切です。iPhoneなら「Apple Store」、Androidは「Google Play公式サイト」です。また、パソコンでアプリをダウンロードする際は、Apple StoreやGoogle Play公式サイトの他にも、「Microsoft Store」などが挙げられます。

対策5.スクリーンロックを確実に行なう

トロイの木馬はユーザー自身のインストールによる感染の他にも、身近な人による直接的な操作による感染もあるため、スクリーンロックは必ず行うようにしましょう。

スクリーンロックとは、パスワードやロックパターンの入力、指紋や顔の認証でデバイスを制限することです。多くのパソコンやスマートフォンで設定できます。

自分が操作していないときの無断使用を防ぐことも、トロイの木馬の感染を防ぐ上で重要な方法の一つです。

セキュリティソフトを活用して、トロイの木馬対策をしよう

この記事では、マルウェアの中でも特に感染したことに気づきにくい「トロイの木馬」について詳しく解説してきました。トロイの木馬の感染経路はメールやSNSといった誰にとっても身近なものばかりです。

また、トロイの木馬に感染するのは基本的にユーザー自身がファイルやサイトをクリックしたり、アプリをダウンロードしたりすることがきっかけです。感染経路や対処法を正しく理解しておくことで、感染を予防し被害を防ぐことができるでしょう。

しかし、攻撃者は常に新たな手口で標的を狙っています。気がつかぬうちに、自分のパソコンを介して身近な人へ攻撃したり個人情報を流出したりしないよう、セキュリティソフトを導入しておくことをおすすめします。

ノートン360は世界シェアNo.1のセキュリティソフトです。世界中のセキュリティデータと数十年にわたる経験を活かし、世界中で日々増え続けるマルウェア対策として有効です。

実に1分間に数千もの脅威をブロックしております。

また今回ご紹介したトロイの木馬のようなマルウェアに対応するために多層防御機能を搭載しております。既知のトロイの木馬にはファイアウォールで対応。未知のトロイの木馬にはパソコン外部への通信はIPSで対応し、内部には振る舞いによる検知で防御します。これらの機能によりシステムやネットワークに脅威を及ぼす前に攻撃から保護できます。

またノートン360は「ノートン プロテクション プロミス」というサービスを付与しており、ノートンの専門家がお使いのデバイスからトロイの木馬、ウイルスを駆除できなかった場合は、対象となるライセンスの現行の期間に対して実際に支払った金額について、全額返金が可能です。

編集者注記: 私たちの記事は、教育的な情報を提供します。 私たちの提供物は、私たちが書いているすべての種類の犯罪、詐欺、または脅威をカバーまたは保護するとは限りません. 私たちの目標は、サイバーセーフティに関する意識を高めることです。 登録またはセットアップ中に完全な条件を確認してください。 個人情報の盗難やサイバー犯罪をすべて防ぐことは誰にもできないことと、LifeLock がすべての企業のすべての取引を監視しているわけではないことを忘れないでください。 Norton および LifeLock ブランドは、Gen Digital Inc. の一部です。

その他の情報

ノートンのソーシャルアカウントをフォローして、最新ニュースやお得な情報をゲットしよう。